Demnächst für Microsoft Defender for Office 365: Wir freuen uns, die neuen Datenbanken CampaignInfo und FileMaliciousContentInfo im Bereich Advanced Hunting unter Email & collaboration schema anzukündigen.

Wann dies geschieht:

Public Preview: Wir beginnen mit der Bereitstellung Anfang Juni 2025 und rechnen mit Abschluss bis Ende Juni 2025.

Allgemeine Verfügbarkeit (weltweit, GCC, GCC High, DoD): Die allgemeine Verfügbarkeit startet Anfang Juli 2025 und wird voraussichtlich bis Ende November 2025 abgeschlossen sein, einschließlich Advanced Hunting und Sentinel Verfügbarkeit.

Wie sich dies auf Ihre Organisation auswirkt:

Die neuen Tabellen werden standardmäßig verfügbar sein. SOC-Teams können zwei neue Datentabellen in Defender > Advanced hunting > Email & collaboration schema einsehen.

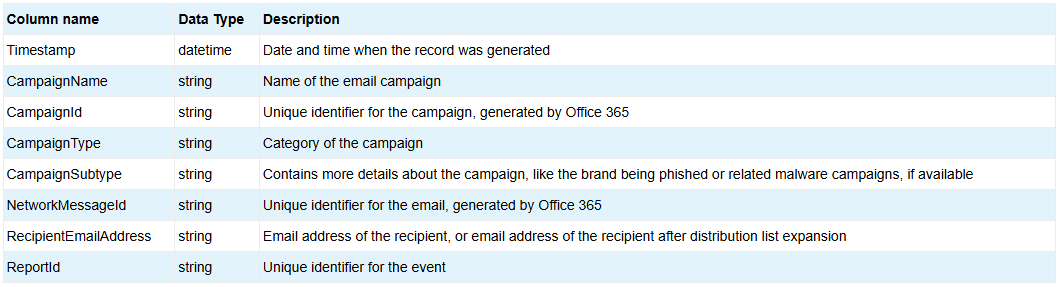

1. CampaignInfo

Die Tabelle CampaignInfo im Advanced Hunting Schema enthält Informationen zu E-Mail-Kampagnen, die von Defender for Office 365 identifiziert wurden. Die Tabelle folgt diesem Schema, um Sicherheitsteams bei der Untersuchung von Bedrohungen, die ihre Benutzer und Organisation betreffen, zu unterstützen:

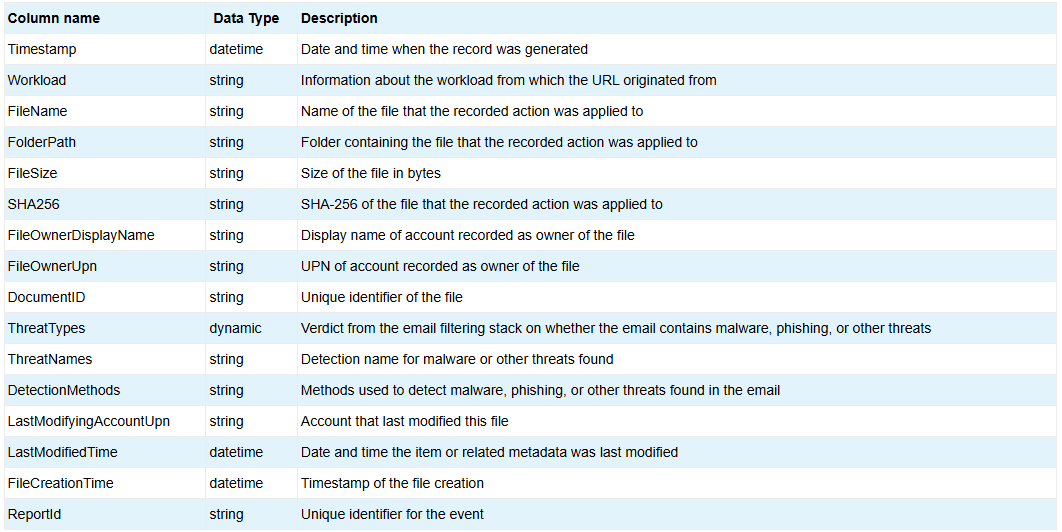

2. FileMaliciousContentInfo

Die Tabelle FileMaliciousContentInfo im Advanced Hunting Schema enthält Informationen über Dateien, die von Defender for Office 365 in Microsoft SharePoint Online, Microsoft OneDrive und Microsoft Teams verarbeitet wurden. Die Tabelle folgt diesem Schema, um Sicherheitsteams bei der Untersuchung von Bedrohungen für ihre Benutzer und Organisation zu unterstützen:

Hier einige Beispielabfragen, um Ihnen den Einstieg zu erleichtern:

//E-Mails, die als Teil von Phishing-Kampagnen gesendet wurden

CampaignInfo

| where Timestamp > ago(7d)

| where CampaignType has "Phish"

| project NetworkMessageId, RecipientEmailAddress, CampaignName, CampaignId, CampaignType

| join (EmailEvents | where Timestamp > ago(7d)) on NetworkMessageId, RecipientEmailAddress

| project Timestamp, NetworkMessageId, Subject, SenderMailFromAddress, RecipientEmailAddress, LatestDeliveryLocation, LatestDeliveryAction, CampaignId, CampaignName, CampaignType

//In den letzten 1 Tag als Malware identifizierte Dateien

FileMaliciousContentInfo

| where ThreatTypes == "Malware"

| where LastModifiedTime > ago(1d)

Was Sie zur Vorbereitung tun müssen:

Die Bereitstellung erfolgt automatisiert zu den genannten Terminen, es sind keine administrativen Maßnahmen vorab erforderlich. Überprüfen Sie Ihre aktuelle Konfiguration, um die Auswirkungen auf Ihre Organisation einzuschätzen. Es kann sinnvoll sein, Ihre Benutzer über diese Änderung zu informieren und Ihre entsprechenden Dokumentationen zu aktualisieren.

Nach dem Public Preview Rollout werden wir diesen Beitrag mit neuer Dokumentation aktualisieren.