[Einführung:]

Zur Verbesserung der Genauigkeit und Reaktionsfähigkeit bei der Bedrohungserkennung erweitert Microsoft Defender for Cloud Apps sein dynamisches Modell für den Bedrohungsschutz. Dieses Update verbessert das Signal-Rausch-Verhältnis (SNR) der Erkennungen und ermöglicht eine schnellere Anpassung an neu auftretende Bedrohungen, wodurch Sicherheitsteams dabei unterstützt werden, den sich entwickelnden Risiken voraus zu sein.

Diese Einführung setzt die Migration von Legacy-Bedrohungserkennungsrichtlinien fort, basierend auf dem ersten Batch, der im Message Center-Beitrag MC1061724 angekündigt wurde. Der zweite Batch führt neue Erkennungen ein, die mehrere Legacy-Richtlinien ersetzen und unser Ziel weiter verfolgen, präzisere, forschungsbasierte Schutzmaßnahmen bereitzustellen.

[Zeitpunkt der Umsetzung:]

Allgemeine Verfügbarkeit (weltweit, GCC, GCC High, DoD): Der Rollout beginnt Anfang November 2025 und wird voraussichtlich bis Ende November 2025 abgeschlossen sein.

[Auswirkungen auf Ihre Organisation:]

Betroffene Organisationen:

Organisationen, die Microsoft Defender for Cloud Apps verwenden, einschließlich Mandanten in den Umgebungen weltweit, GCC, GCC High und DoD.

Was passiert:

- Das dynamische Modell wird um zusätzliche forschungsbasierte Erkennungen erweitert.

- Diese Erkennungen werden kontinuierlich von Microsoft-Sicherheitsexperten aktualisiert, um die sich wandelnde Bedrohungslage widerzuspiegeln.

- Erkennungen können dynamisch hinzugefügt, entfernt oder modifiziert werden, um optimalen Schutz zu gewährleisten.

- Diese Erkennungen basieren auf Forschung und sind standardmäßig aktiviert, es ist keine manuelle Konfiguration erforderlich.

- Der zweite Batch der migrierten Legacy-Richtlinien umfasst:

- „Ungewöhnlicher ISP für eine OAuth-App“

- „Verdächtige Datei-Zugriffsaktivität (nach Benutzer)“

- Diese werden durch folgende Erkennungen ersetzt:

- Ersetzt „Ungewöhnlicher ISP für eine OAuth-App“:

- „OAuth-Anwendungsaktivität von einem unbekannten ISP (Vorschau)“

- Ersetzt „Verdächtige Datei-Zugriffsaktivität (nach Benutzer)“:

- „Verdächtiger Datei-Zugriff von nicht vertrauenswürdigem ISP und User Agent mit bösartigem IP-Indikator (Vorschau)“

- „Verdächtiger Datei-Zugriff, der auf laterale Bewegung hindeutet (Vorschau)“

- Hinzufügen der neuen Erkennung „Aktivität von einer mit Passwort-Spray verbundenen IP-Adresse (Vorschau)“

- Ersetzt „Ungewöhnlicher ISP für eine OAuth-App“:

- Diese neuen Erkennungen sind bereits in der Vorschau für Sie verfügbar; der Suffix „(Vorschau)“ wird entfernt, sobald die Legacy-Richtlinien deaktiviert sind.

- Governance-Aktionen, die in Legacy-Richtlinien konfiguriert sind, werden deaktiviert. Administratoren können diese nach 24 Stunden manuell wieder aktivieren.

- Die migrierten Richtlinien werden in Erstellen von Defender for Cloud Apps Anomalieerkennungsrichtlinien | Microsoft Learn gelistet.

- Langfristig werden alle weiteren Out-of-the-Box (OOTB) aktivitätsbasierten Richtlinien auf das neue dynamische Modell migriert. Zukünftige Message Center-Beiträge informieren über Details zu weiteren Richtlinienübergängen.

Durch die Anwendung des neuen dynamischen Modells wollen wir genauere und zeitnahe Bedrohungserkennungen liefern und somit die Sicherheitslage Ihrer Organisation insgesamt verbessern.

In einigen Fällen können Legacy-Richtlinien in mehrere Erkennungen und Warnungen aufgeteilt werden, um SOC-Teams tiefere Einblicke und Kontext zu bieten.

Während der schrittweisen Migration der OOTB-Richtlinien bleiben deaktivierte Richtlinien vorübergehend in Defender for Cloud Apps sichtbar. Nach Abschluss der Migration werden diese Legacy-Richtlinien von der Seite für Legacy-Richtlinien entfernt. Ein separater Message Center-Beitrag wird zur Bestätigung der Entfernung veröffentlicht.

[Vorbereitungstipps:]

Vor dem Rollout sind keine Administratorenmaßnahmen erforderlich.

Zur Vorbereitung:

- Überprüfen Sie Ihre aktuellen Richtlinienkonfigurationen, um mögliche Auswirkungen einzuschätzen.

- Informieren Sie SOC- und Helpdesk-Teams über die aktualisierten Erkennungen.

- Aktualisieren Sie interne Dokumentationen, wenn darin Legacy-Richtlinien referenziert werden.

- Falls Sie Governance-Aktionen beibehalten möchten:

- Warten Sie 24 Stunden nach der Deaktivierung.

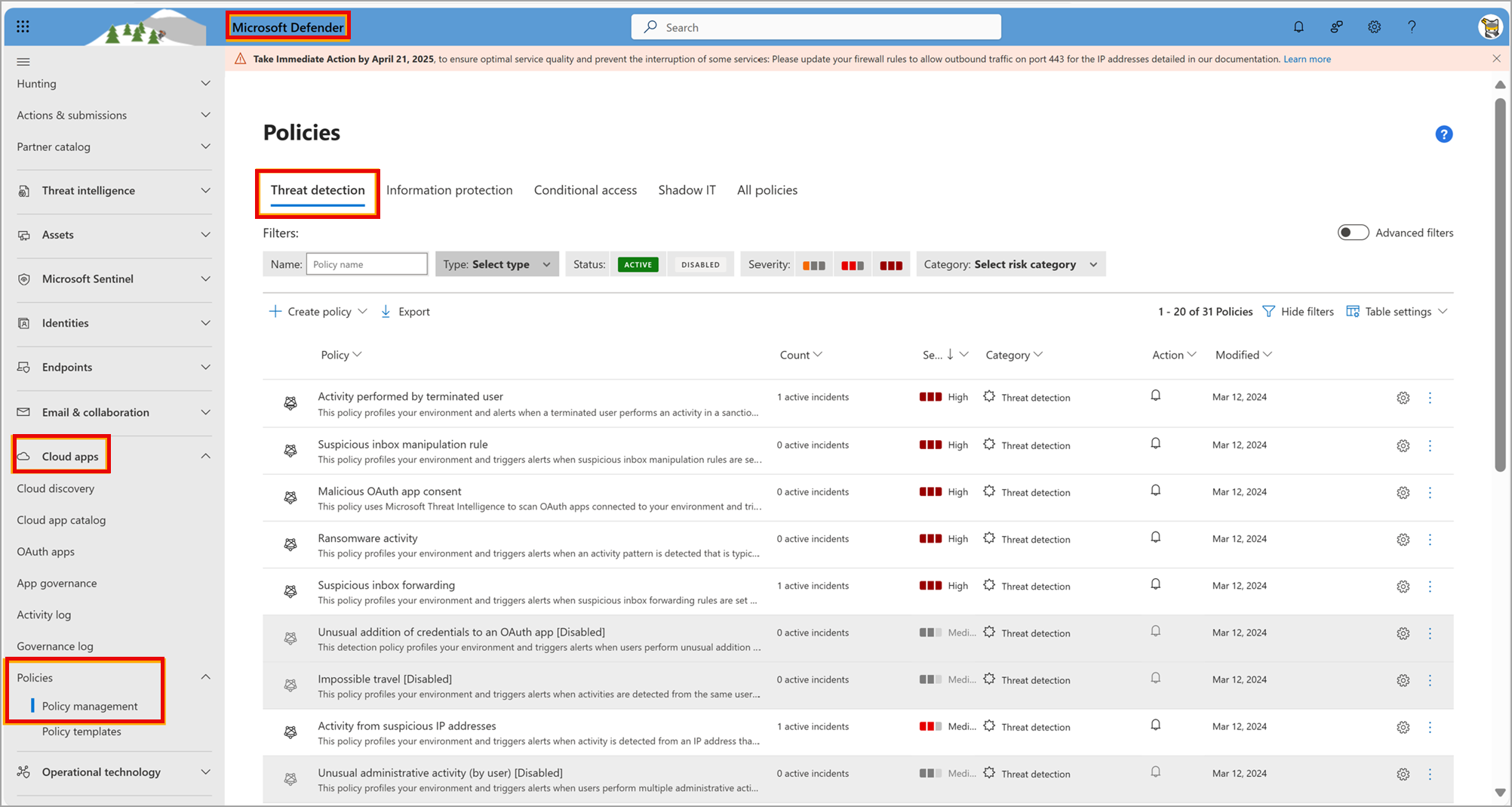

- Aktivieren Sie Richtlinien manuell auf der Seite für Legacy-Richtlinien unter: Defender-Portal > Cloud-Apps > Richtlinienverwaltung.

[Compliance-Aspekte:]

Keine spezifischen Compliance-Aspekte identifiziert, bitte überprüfen Sie dies entsprechend den Anforderungen Ihrer Organisation.