Wir verbessern die Sicherheit von SharePoint Online durch die Durchsetzung der Content Security Policy (CSP). Derzeit wird CSP im Berichtsmodus angewendet, aber ab dem 1. März 2026 wird die Content Security Policy durchgesetzt, was das Laden von Skripten (z. B. JavaScript) aus nicht erlaubten Quellen verhindert. Dieser Message Center-Beitrag ersetzt MC1055557 (April 2024).

Diese Änderung ist mit der Microsoft 365-Roadmap-ID verknüpft: 485797

[Zeitpunkt der Umsetzung:]

Die Umsetzung beginnt am 1. März 2026.

[Auswirkungen auf Ihre Organisation:]

Wenn Ihre Organisation SharePoint Online mit SPFx erweitert hat, könnten die erstellten benutzerdefinierten SPFx-Lösungen potenziell Skripte von nicht erlaubten Standorten laden. In den meisten Fällen verwenden und laden SPFx-Lösungen Skripte von erlaubten Standorten, aber das ist nicht immer der Fall. Jedes Skript von einem nicht erlaubten Ort wird blockiert, ebenso wie jegliche Verwendung von Inline-Skripten. SPFx-Lösungen, deren Skripte blockiert werden, funktionieren nicht mehr wie vorgesehen, was geschäftskritische Szenarien beeinträchtigen kann, die von diesen Lösungen abhängen.

Um das Brechen von Lösungen zu verhindern, müssen Sie:

- sicherstellen, dass alle verwendeten Skript-Standorte vertrauenswürdige Skriptquellen sind. Dies kann erfolgen, ohne die SPFx-Lösung zu aktualisieren

- alle Inline-Skripte in Skriptdateien verschieben, die dann als vertrauenswürdige Quelle definiert werden können. Dies erfordert eine Aktualisierung der SPFx-Lösung!

Falls Sie mehr Zeit benötigen, um Ihre SPFx-Lösungen zu prüfen, gibt es eine Möglichkeit, die CSP-Durchsetzung um 90 Tage zu verschieben, und zwar über folgenden SPO Management Shell PowerShell-Cmdlet:

Set-SPOTenant -DelayContentSecurityPolicyEnforcement $true

Hinweis:

Diese Option ist in der SPO Management Shell Version 16.0.26712.12000 (November 2025) oder höher verfügbar.

[Vorbereitungsmaßnahmen:]

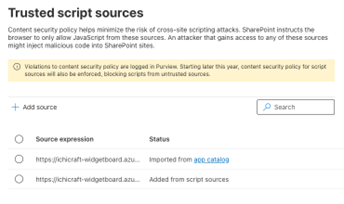

Zusätzlich zu den Standard-CSP-Einstellungen wird SharePoint Online die im Bereich Trusted Script Sources des SharePoint Online Admin Centers aufgeführten Standorte als gültige CSP-Quellen hinzufügen, wodurch das Laden von Skripten aus diesen Standorten ermöglicht wird. Um einen Eintrag hinzuzufügen, rufen Sie im Browser unter SharePoint Online Admin Center > Erweitert > Script sources den Bereich Trusted Script Sources auf.

Um einzuschätzen, welche Skript-Standorte dort hinzugefügt werden sollten, gibt es zwei Möglichkeiten. Die erste ist, Ihre SPFx-Lösungen mit geöffneten Entwicklertools im Browser zu testen. Da CSP bis zum 1. März 2026 im Berichtsmodus ist, werden Meldungen angezeigt, die Skripte angeben, die blockiert würden, sobald CSP durchgesetzt wird. Diese Meldungen beginnen mit „Loading the script \\'<Pfad zum Skript>\\' violates the following…“ oder „Executing inline script violates the following Content Security Policy directive…“.

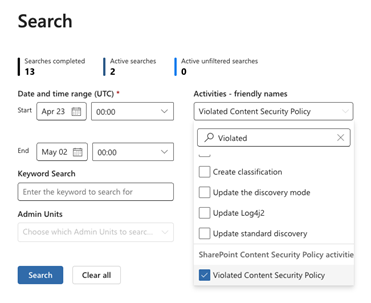

Jedes CSP-Verstoß-Log im Browser wird auch in Microsoft Purview protokolliert. Navigieren Sie im Microsoft 365 Admin Center zur Audit-Lösung in Microsoft Purview. Suchen Sie auf der Suchseite nach dem Wert Activity - friendly names „Violated Content Security Policy“ oder Activity - operation names „ViolatedContentSecurityPolicy“:

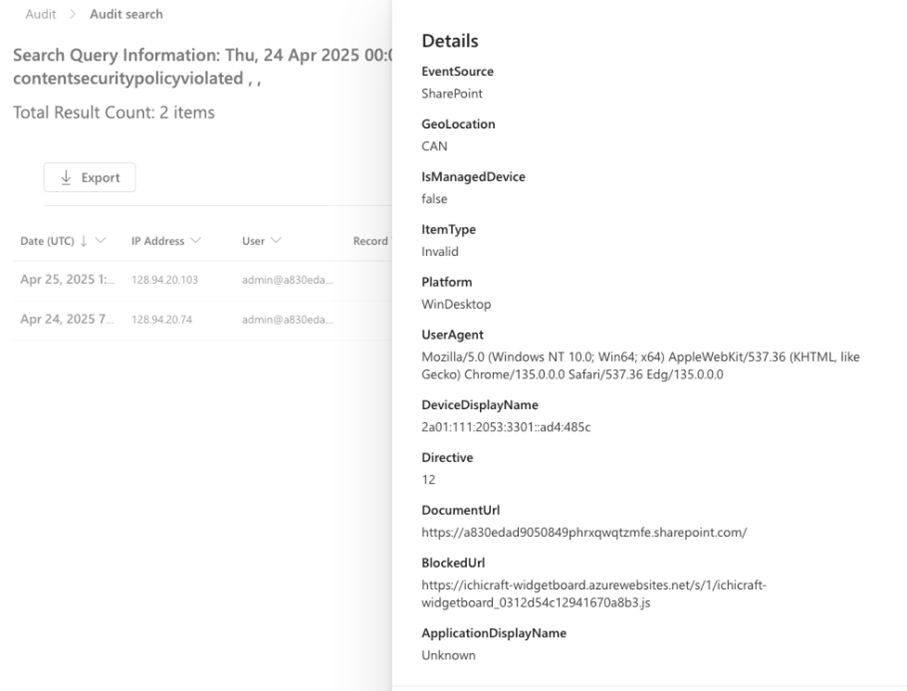

Beim Auswählen eines Suchergebnisses öffnet sich ein Seitenpanel mit den Prüfdetails. Beachten Sie dabei folgende Eigenschaften:

- DocumentUrl: Zeigt die Seite in der SharePoint Online-Website an, auf der der CSP-Verstoß aufgetreten ist.

- BlockedUrl: Zeigt die URL des Skripts, das die CSP-Konfiguration verletzt hat, an oder enthält „inline“, wenn der Verstoß durch Inline-Skript verursacht wurde.

Wichtig

Bei Inline-Skripten ist die Behebung eine Aktualisierung der SPFx-Lösung erforderlich, indem Inline-Skripte in separate Skriptdateien ausgelagert werden, die dann als vertrauenswürdige Quelle hinzugefügt werden können.

Weitere Informationen: Support für Content Security Policy (CSP) in SharePoint Online